Что такое сканирование портов и как оно работает?

Когда ваш компьютер выходит в Интернет, он использует порты для выполнения своей работы. И сетевые администраторы, и хакеры очень заинтересованы в сканировании этих портов на наличие слабых мест. Однако что такое порт и почему люди его сканируют?

Давайте рассмотрим, что такое сканирование портов и как оно на вас влияет.

Что такое порты?

В сети порты помогают компьютеру распутать все данные из Интернета и обеспечить отправку пакетов данных в нужное место. Данные должны пройти правильный процесс, иначе что-то пойдет не так.

Допустим, вы смотрите шоу Netflix и разговариваете с кем-то по Skype. И данные вашего потока Netflix, и данные вашего звонка в Skype передаются по одному и тому же широкополосному каналу. Попадая на ваш компьютер, они отделяются и отправляются в отдельные процессы.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Назначив браузер и Skype разным портам, компьютер сможет отслеживать, какой трафик куда идет. Данные можно одновременно отправлять и получать через эти порты, что предотвращает путаницу для ПК.

Вы часто будете видеть номера портов, скрывающиеся в конце IP-адреса после двоеточия. Например, 192.168.1.180:53892 будет использовать порт номер 53892.

Обычно, если маршрутизатор или ваш компьютер не использует порт, он не позволяет трафику использовать его, чтобы защитить вас от злоумышленников. Иногда вам необходимо выполнить «переадресацию портов», чтобы программа могла подключиться к Интернету.

Маршрутизатор подозревает, что ваша программа задумала нехорошо, поэтому начинает блокировать прохождение трафика через порт. Открывая порт, вы сообщаете маршрутизатору, что доверяете программе.

Что такое сканирование портов?

Очень важно понимать, что сохранение открытых портов на вашем маршрутизаторе или ПК потенциально может сделать их уязвимыми для атак сканирования портов, которые часто выполняются хакерами.

Сканирование портов — это тактика, которую хакеры используют, чтобы понять, как работает устройство цели. Хакер проводит атаку сканирования портов, чтобы исследовать все порты, связанные с устройством, различая отфильтрованные порты, которые фактически закрыты, и те, которые активно используются.

Однако важно понимать, что знания, полученные в результате этого процесса, — это лишь верхушка айсберга для хакеров. Открытый порт может служить точкой входа для хакера, предоставляя ему ценную информацию о целевой системе.

Хакер может инициировать поиск открытых портов, а затем приступить к процессу их обратного проектирования, чтобы раскрыть точные действия, которыми занимается устройство.

Полученная информация не просто раскрывает службы, которые работает на устройстве; это также проливает свет на общую цель устройства. Анализируя доступные порты и связанные с ними службы, хакер может определить роль устройства и, в некотором смысле, создать уникальный отпечаток пальца, который может послужить элементом, пригодным для использования в будущей атаке.

Вот почему бдительный сетевой администратор может сыграть решающую роль в защите своей системы. Активно выполняя сканирование портов в своей сети, администраторы могут заблаговременно выявлять те слабые места, которыми потенциально могут воспользоваться хакеры. Эти знания позволяют им защитить свою сеть от надвигающихся атак, одновременно эффективно повышая безопасность.

Что такое сканер портов?

Сканер портов может определить, какие порты в системе или сети восприимчивы к входящим запросам. По сути, сканер портов отправляет запросы на диапазон номеров портов и ожидает ответов, классифицируя каждый порт на основе полученного ответа. Открытые порты подтвердят запрос, закрытые порты отклонят его, а фильтрованный порт вообще не отправит никакого ответа. При выполнении со злым умыслом это становится атакой сканирования портов.

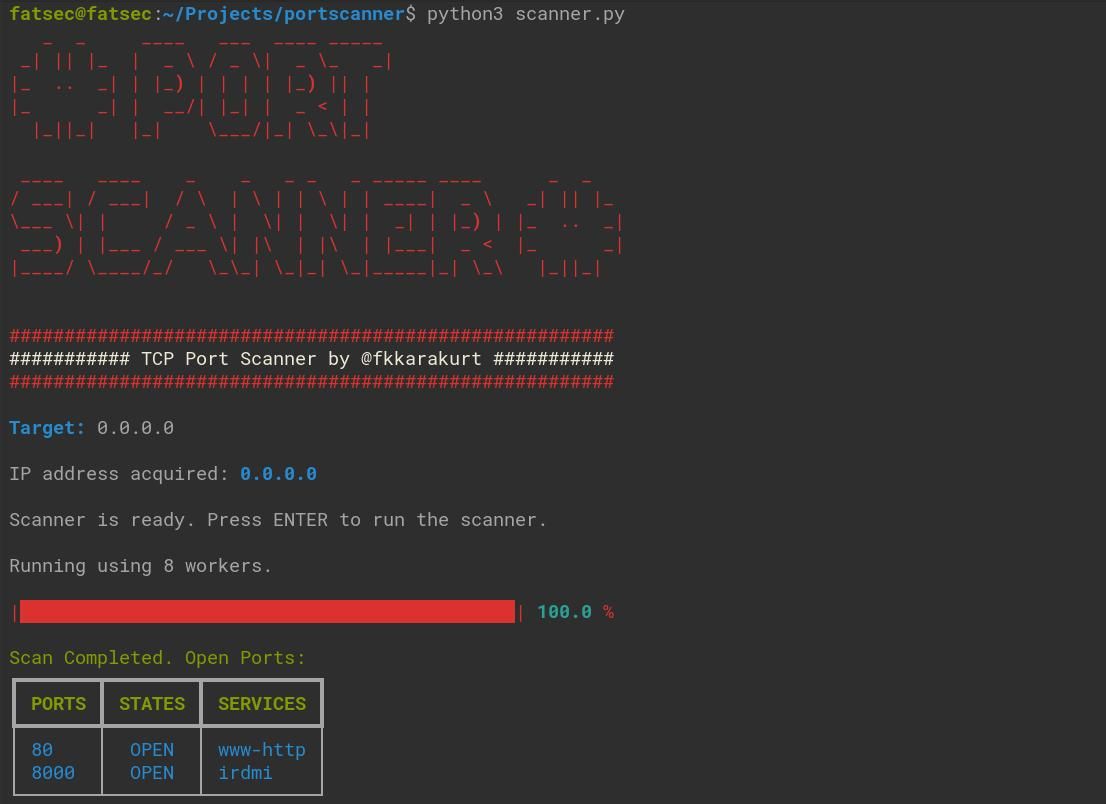

Например, при запуске сканирования сетевых портов на локальном хосте инструмент подчеркивал, какие порты были активны, что иллюстрирует важность сетевой безопасности для снижения рисков атак сканирования портов.

Сканирование портов и сканирование сети

Помимо сканирования портов, важное место также занимает сканирование сети, и между ними есть тонкие различия. Попробуем рассмотреть эти различия под одной таблицей:

Критерии

Сканирование портов

Сетевое сканирование

Определение

Процесс проверки определенных портов на целевой машине для определения их статуса (открыт, закрыт или отфильтрован).

Идентификация активных устройств в радиусе действия сети.

Цель

Для выявления уязвимостей, связанных с открытыми портами.

Для отображения активных устройств в сети.

Цель

Конкретное устройство или IP-адрес.

Несколько устройств или весь диапазон IP-адресов.

Исход

Обнаружение открытых, закрытых или фильтруемых портов.

Обзор активных устройств и их IP-адресов в сетевом диапазоне.

Актуальность для хакеров

Находить потенциальные точки входа в систему.

Чтобы получить полное представление о сети и найти потенциальные цели.

В то время как сканер портов ищет открытые, закрытые или отфильтрованные порты для определенного адреса, сетевые сканеры стремятся сопоставить устройства, подключенные к определенной сети. Это также ответ на вопрос, почему сканирование портов полезно для хакеров. Основная цель хакера — получить информацию о целевой системе. В этом отношении хакеру очень помогают как сканирование портов, так и сканирование сети.

Различные типы сканирования портов

Не все сканирования портов одинаковы, и их варианты соответствуют различным потребностям и сценариям.

Начнем с обсуждения сканирования SYN. Созданное для скрытности сканирование SYN, иногда называемое полуоткрытым сканированием, инициирует TCP-соединение, один из наиболее распространенных интернет-протоколов, но не завершает его. Этот метод позволяет сканеру определять состояние активного порта с минимальными затратами.

Для систем, использующих UDP — протокол, который, в отличие от TCP, не требует сквозного соединения, сканирование UDP имеет первостепенное значение. Он отличается от своих аналогов TCP из-за особенностей протокола и часто может быть медленнее и менее надежен. Однако это бесценно при изучении таких сервисов, как VoIP или DNS, которые в основном используют UDP.

Погружаясь глубже в нюансы сканирования портов, вы сталкиваетесь с такими методами, как FIN Scan. Этот подход использует преимущества особого поведения TCP, отправляя пакеты для проверки того, открыт ли порт, но без стандартных флагов.

Как защититься от сканирования портов

Если вы хотите защитить свою домашнюю или рабочую систему от атаки сканирования портов, главное не в том, чтобы помешать кому-то сканировать ваши порты — это произойдет, что бы вы ни делали. Главное — помешать хакеру получить полезную информацию в результате сканирования.

Держите ваш брандмауэр обновленным и работающим

Ваш брандмауэр — это ваша первая линия защиты от любых попыток злоупотребления портами вашей системы. Это одна из многих причин, по которой вам следует использовать брандмауэр для работы в Интернете.

Таким образом, держите брандмауэр включенным постоянно и обеспечьте получение обновлений безопасности, чтобы он знал о текущих угрозах.

Уменьшите количество подключенных к Интернету устройств в вашем доме

XXI век популяризировал идею подключения устройств к Интернету. Все началось с компьютеров, ноутбуков и телефонов… но зачем на этом останавливаться? Теперь ваши камеры видеонаблюдения, внешние жесткие диски и холодильник подключены изо дня в день.

Проблема в том, что каждому устройству нужен порт для подключения к Интернету. Чем больше портов вы откроете, тем выше риск того, что хакер обнаружит уязвимость в одном из них.

Скорее всего, хакеру понадобится только одна уязвимость для начала атаки, и это не обязательно должно быть критичное устройство. Как вы думаете, сможет ли хакер начать атаку с помощью умной лампочки? Оказывается, они могут, и их использование может поставить под угрозу вашу сеть.

Решение: сократите количество подключенных к Интернету устройств в вашем доме. С такими устройствами, как компьютер и телефон, все должно быть в порядке; однако если у вас есть выбор между покупкой умного гаджета и «тупого» аналога, последний всегда будет безопаснее.

Двойная проверка на наличие неиспользуемых переадресованных портов.

Иногда программа не будет работать, если вы не перенаправите порт на брандмауэр и/или маршрутизатор. Хотя наличие перенаправленного порта не является идеальным решением с точки зрения безопасности, иногда это необходимое зло, поэтому вы можете привыкнуть к своему интернет-соединению.

Однако что будет после того, как вы закончите использовать ту игру или программу, для которой требовался переадресация порта? Если вы забудете удалить перенаправленный порт, он останется там, ничего не делая и предоставляя хакерам потенциальную точку входа в вашу сеть.

Таким образом, рекомендуется просмотреть перенаправленные порты и удалить те, которые больше не используются. Прежде чем закрывать перенаправленный порт, который вы не помните, создавали, перепроверьте его у соседей по дому или членов семьи; для них это все еще может быть важно!

Защита ваших портов от злоумышленников

Когда хакер выполняет сканирование портов, он может использовать эту информацию, чтобы найти открытый порт и проникнуть в систему. Даже если они не могут этого сделать, отслеживание того, какие порты активны, может сказать потенциальному злоумышленнику, что делает устройство и как лучше всего его атаковать. Постоянно обновляйте свои брандмауэры и не покупайте слишком много интеллектуальных устройств, чтобы оставаться в безопасности.

Если вы беспокоитесь об общей безопасности вашего маршрутизатора, проверьте все случаи, когда ваш маршрутизатор не так безопасен, как вы думаете. Существует множество способов усилить безопасность и остановить хакеров.