Что такое вредоносная программа с кодовой подписью и как ее избежать?

Подписание кода – это криптографическая подпись части программного обеспечения, чтобы операционная система и ее пользователи могли убедиться в ее безопасности. Подписание кода работает хорошо, по большому счету. В большинстве случаев только правильное программное обеспечение использует соответствующую криптографическую подпись.

Пользователи могут безопасно скачивать и устанавливать, а разработчики защищают репутацию своего продукта. Однако хакеры и распространители вредоносного ПО используют именно эту систему, чтобы помочь вредоносному коду проникнуть в антивирусные пакеты и другие программы безопасности.

Как работает вредоносное и вымогательное ПО с подписью кода?

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)

Что такое вредоносный код со знаком?

Если программное обеспечение имеет кодовую подпись, это означает, что программное обеспечение имеет официальную криптографическую подпись. Центр сертификации (CA) выпускает программное обеспечение с сертификатом, подтверждающим, что программное обеспечение является законным и безопасным для использования.

Более того, ваша операционная система заботится о сертификатах, проверке кода и проверке, поэтому вам не нужно беспокоиться. Например, Windows использует так называемую цепочку сертификатов. Цепочка сертификатов состоит из всех сертификатов, необходимых для обеспечения законности программного обеспечения на каждом этапе.

«Цепочка сертификатов состоит из всех сертификатов, необходимых для сертификации субъекта, указанного в конечном сертификате. На практике это включает в себя конечный сертификат, сертификаты промежуточных ЦС и сертификат корневого ЦС, которому доверяют все стороны в цепочке. Каждый промежуточный ЦС в цепочке содержит сертификат, выданный ЦС на один уровень выше его в иерархии доверия. Корневой центр сертификации выдает сертификат для себя ».

Когда система работает, вы можете доверять программному обеспечению. CA и система подписи кода требуют огромного доверия. Кроме того, вредоносное ПО является вредоносным, ненадежным и не должно иметь доступа к центру сертификации или подписи кода. К счастью, на практике так работает система.

Пока разработчики вредоносных программ и хакеры не найдут способ обойти это, конечно.

Хакеры крадут сертификаты у центров сертификации

Ваш антивирус знает, что вредоносное ПО является вредоносным, поскольку оно негативно влияет на вашу систему. Он вызывает предупреждения, пользователи сообщают о проблемах, и антивирус может создать сигнатуру вредоносного ПО для защиты других компьютеров с помощью того же антивирусного инструмента.

Однако если разработчики вредоносных программ смогут подписать свой вредоносный код с помощью официальной криптографической подписи, ничего этого не произойдет. Вместо этого вредоносная программа с подписью кода пройдет через парадную дверь, когда ваш антивирус и операционная система развернут красную дорожку.

Исследование Trend Micro показало, что существует целый рынок вредоносных программ, поддерживающий разработку и распространение вредоносных программ с кодовой подписью. Операторы вредоносных программ получают доступ к действующим сертификатам, которые они используют для подписи вредоносного кода. В следующей таблице показан объем вредоносных программ, использующих подписывание кода для обхода антивируса, по состоянию на апрель 2018 года.

Исследование Trend Micro показало, что около 66 процентов вредоносных программ были зашифрованы. Кроме того, некоторые типы вредоносных программ поставляются с большим количеством экземпляров подписи кода, таких как трояны, дропперы и вымогатели. (Вот семь способов избежать атаки вымогателей

7 способов избежать удара вымогателей

7 способов избежать удара вымогателей

Ransomware может буквально разрушить вашу жизнь. Вы делаете достаточно, чтобы не потерять свои личные данные и фотографии для цифрового вымогательства?

Прочитайте больше

!)

Откуда берутся сертификаты подписи кода?

Распространители и разработчики вредоносных программ имеют два варианта в отношении официально подписанного кода. Сертификаты либо украдены из центра сертификации (напрямую, либо для перепродажи), либо хакер может попытаться имитировать законную организацию и подделать их требования.

Как и следовало ожидать, центр сертификации является дразнящей целью для любого хакера.

Это не просто хакеры, подпитывающие рост вредоносного кода с кодовой подписью. Якобы недобросовестные поставщики, имеющие доступ к легитимным сертификатам, также продают доверенные сертификаты для подписи кода разработчикам и распространителям вредоносных программ. Группа исследователей из Университета Масарика в Чешской Республике и Центра кибербезопасности Мэриленда (MCC) обнаружили четыре организации, продающие [PDF] Сертификаты Microsoft Authenticode для анонимных покупателей.

«Недавние измерения экосистемы сертификатов для подписи кода Windows выявили различные формы злоупотреблений, которые позволяют авторам вредоносных программ создавать вредоносный код с действительными цифровыми подписями».

После того, как разработчик вредоносного ПО получит сертификат Microsoft Authenticode, он может подписать любое вредоносное ПО в попытке отменить подпись кода безопасности Windows и защиту на основе сертификатов.

В других случаях, вместо того, чтобы украсть сертификаты, хакер скомпрометирует сервер сборки программного обеспечения. Когда новая версия программного обеспечения публикуется, она несет законный сертификат. Но хакер также может включить в процесс свой вредоносный код. Вы можете прочитать о недавнем примере этого типа атаки ниже.

3 примера вредоносных программ с кодовой подписью

Итак, как же выглядит кодовое вредоносное ПО? Вот три примера вредоносных программ с кодовой подписью:

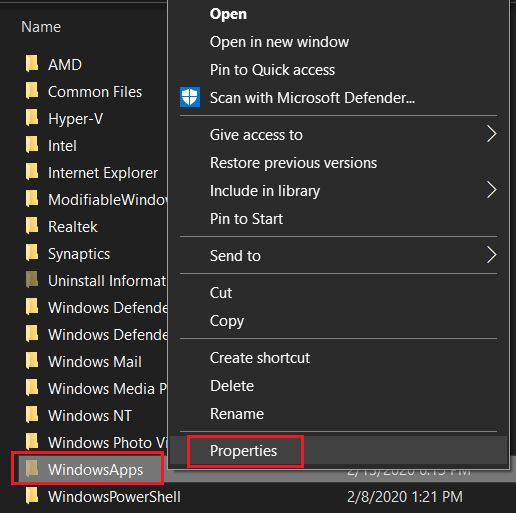

- Stuxnet вредоносная программа, Вредоносная программа, ответственная за уничтожение иранской ядерной программы, использовала для распространения два украденных сертификата, а также четыре различных эксплойта нулевого дня. Сертификаты были украдены у двух отдельных компаний – JMicron и Realtek – которые разделили одно здание. Stuxnet использовал украденные сертификаты, чтобы избежать недавно появившегося требования Windows о том, что все драйверы должны быть проверены (подпись драйверов).

- Нарушение работы сервера Asus, Где-то в период с июня по ноябрь 2018 года хакеры взломали сервер Asus, который компания использует для распространения обновлений программного обеспечения для пользователей. Исследователи из «Лаборатории Касперского» обнаружили, что около 500 000 компьютеров под управлением Windows получили вредоносное обновление, прежде чем кто-либо понял. Вместо того, чтобы красть сертификаты, хакеры подписывали свои вредоносные программы с помощью законных цифровых сертификатов Asus, прежде чем сервер программного обеспечения распространил обновление системы. К счастью, вредоносные программы были очень целенаправленными и жестко запрограммированы для поиска 600 конкретных компьютеров.

- Flame вредоносная программа, Модульный вариант вредоносного ПО Flame нацелен на страны Ближнего Востока, используя поддельные сертификаты, чтобы избежать обнаружения. (Что такое модульное вредоносное ПО, в любом случае

Модульная вредоносная программа: новая скрытая атака, крадущая ваши данные

Модульная вредоносная программа: новая скрытая атака, крадущая ваши данные

Вредоносное ПО стало все труднее обнаружить. Что такое модульное вредоносное ПО, и как вы можете предотвратить его разрушение на вашем компьютере?

Прочитайте больше

?) Разработчики Flame использовали слабый криптографический алгоритм для ложной подписи сертификатов подписи кода, создавая впечатление, будто Microsoft их подписала. В отличие от Stuxnet, который содержит деструктивный элемент, Flame – это инструмент для шпионажа, поиска PDF-файлов, файлов AutoCAD, текстовых файлов и других важных типов промышленных документов.

Как избежать вредоносных программ с кодовой подписью

Три разных варианта вредоносного ПО, три разных типа атаки для подписи кода. Хорошей новостью является то, что большинство вредоносных программ этого типа, по крайней мере в настоящее время, имеют высокую целевую направленность.

Обратной стороной является то, что из-за успеха таких вариантов вредоносного ПО, которые используют подписывание кода, чтобы избежать обнаружения, ожидайте, что все больше разработчиков вредоносного ПО будут использовать эту технику для обеспечения успеха своих собственных атак.

Кроме того, защита от вредоносных программ с кодовой подписью чрезвычайно сложна. Крайне важно постоянно обновлять систему и антивирусные программы, избегайте переходов по неизвестным ссылкам и дважды проверяйте, куда ведет любая из ссылок, прежде чем переходить по ней.

Кроме обновления вашего антивируса, проверьте наш список того, как вы можете избежать вредоносных программ

Антивирусного программного обеспечения недостаточно: 5 вещей, которые вы должны сделать, чтобы избежать вредоносных программ

Антивирусного программного обеспечения недостаточно: 5 вещей, которые вы должны сделать, чтобы избежать вредоносных программ

Оставайтесь в безопасности после установки антивирусного программного обеспечения, выполнив следующие действия для более безопасной работы на компьютере.

Прочитайте больше

!

Узнайте больше о: вредоносных программах, онлайн-безопасности, сертификате безопасности.

Программы для Windows, мобильные приложения, игры - ВСЁ БЕСПЛАТНО, в нашем закрытом телеграмм канале - Подписывайтесь:)